GitLab服務(wù)器漏洞被濫用于發(fā)起超過(guò)1Tbps的DDoS攻擊

2022-10-06 分類(lèi): 網(wǎng)站建設(shè)

Google 云安全可靠性工程師 Damian Menscher 在今日披露的 CVE-2021-22205 漏洞利用報(bào)告中指出:有攻擊者正在利用 GitLab 托管服務(wù)器上的安全漏洞來(lái)構(gòu)建僵尸網(wǎng)絡(luò),并發(fā)起規(guī)模驚人的分布式拒絕服務(wù)攻擊(DDoS)。其中一些攻擊的峰值流量,甚至超過(guò)了 1 Tbps 。

攻擊盯上了 GitLab 的元數(shù)據(jù)刪除功能

The Record 報(bào)道稱(chēng):該漏洞由 William Bowling 發(fā)現(xiàn),并通過(guò)漏洞賞金計(jì)劃提交給了 GitLab 官方。

具體受影響的組件被稱(chēng)作 ExifTool,它是一個(gè)用于將圖像上傳到 Web 服務(wù)器、并剔除元數(shù)據(jù)的庫(kù)。

GitLab 在社區(qū)版(CE)和企業(yè)版(EE)上均使用了 ExifTool,且公司能夠?qū)⑵浞?wù)的開(kāi)源 / 商業(yè)版本安裝在自己的服務(wù)器上。

這樣一來(lái),企業(yè)能夠?qū)W⒂谒麄兿胍幚韺?zhuān)有代碼的場(chǎng)景安全環(huán)境,而無(wú)需使用基于云端的 GitLab 服務(wù)。

(圖自:HN Security)

然而在向 HackerOne 提交的一份報(bào)告中,Bowling 稱(chēng)其發(fā)現(xiàn)了一種濫用 ExifTool 的方法,可被用于掃描 DjVu 格式的文檔上傳,進(jìn)而獲得對(duì)整個(gè)底層 GitLab 網(wǎng)絡(luò)服務(wù)器的控制。

上周首次披露漏洞利用跡象的意大利安全公司 HN Security指出,攻擊可追溯到今年 6 月份。

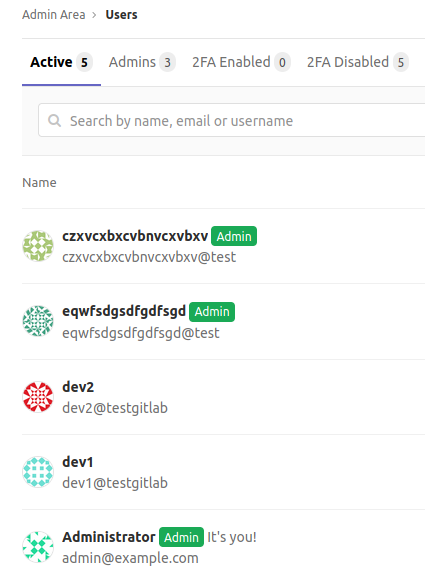

當(dāng)時(shí)安全研究員 Piergiovanni Cipolloni 表示,在發(fā)現(xiàn)有隨機(jī)命名的用戶(hù)被添加到受感染的 GitLab 服務(wù)器后,他們隨即對(duì)此展開(kāi)了調(diào)查。這些用戶(hù)很可能是由攻擊者一手創(chuàng)建,旨在對(duì)受害系統(tǒng)實(shí)施遠(yuǎn)程控制。

盡管 HN Security 尚不清楚這些攻擊的目的,但 Google 工程師 Damian Menscher 已于昨日表示,被黑服務(wù)器屬于某個(gè)巨型僵尸網(wǎng)絡(luò)的一部分。

該網(wǎng)絡(luò)包含成千上萬(wàn)個(gè)受感染的 GitLab 實(shí)例,且正被用于發(fā)起大規(guī)模的 DDoS 攻擊。遺憾的是,盡管 GitLab 已于 2021 年 4 月完成了修補(bǔ),仍有大約 30000 個(gè) GitLab 服務(wù)器尚未打上補(bǔ)丁。

本文題目:GitLab服務(wù)器漏洞被濫用于發(fā)起超過(guò)1Tbps的DDoS攻擊

路徑分享:http://m.2m8n56k.cn/news33/202433.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供App開(kāi)發(fā)、網(wǎng)站排名、網(wǎng)站設(shè)計(jì)、品牌網(wǎng)站制作、Google、搜索引擎優(yōu)化

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶(hù)投稿、用戶(hù)轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話(huà):028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來(lái)源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- DVSSL證書(shū)申請(qǐng)?jiān)趺催M(jìn)行?DVSSL證書(shū)價(jià)格是多少? 2022-10-06

- 云采用成功的10個(gè)優(yōu)秀實(shí)踐 2022-10-06

- 淺談海外服務(wù)器租用的優(yōu)缺點(diǎn) 2022-10-06

- 什么是域名證書(shū)單域名證書(shū)是什么? 2022-10-06

- 租用服務(wù)器更好還是托管服務(wù)器更好? 2022-10-06

- 為遠(yuǎn)程勞動(dòng)力進(jìn)行云遷移的五個(gè)步驟 2022-10-06

- 高防服務(wù)器租用時(shí)以下方面需要重點(diǎn)了解 2022-10-06

- 電影服務(wù)器配置怎么選?電影網(wǎng)站服務(wù)器配置要求有哪些? 2022-10-06

- 如何在云優(yōu)先的趨勢(shì)下實(shí)現(xiàn)云智能 2022-10-06

- 了解大數(shù)據(jù)安全問(wèn)題的5種類(lèi)型 2022-10-06

- 國(guó)內(nèi)高防服務(wù)器性?xún)r(jià)比高嗎? 2022-10-06

- 云計(jì)算的八種常見(jiàn)用途 2022-10-06

- 中小型企業(yè)如何選擇主機(jī)空間 2022-10-06

- 免費(fèi)ssl證書(shū)的申請(qǐng)方式,EVSSL證書(shū)的安裝步驟 2022-10-06

- VPS是什么?VPS服務(wù)器常見(jiàn)故障及解決方法 2022-10-06

- 網(wǎng)站空間租用,該怎么進(jìn)行分析選擇? 2022-10-06

- 日本VPS,日本VPS商家收集匯總,方便對(duì)比購(gòu)買(mǎi)日本VPS 2022-10-06

- 云原生架構(gòu)支撐千萬(wàn)級(jí)DAU游戲 2022-10-06

- ssl有什么用? 2022-10-06