新的勒索軟件正被部署在Log4Shell攻擊中

2022-10-04 分類: 網站建設

據 bleepingcomputer 消息,上周五,基于Java日志平臺的 "Log4Shell "漏洞公開利用程序被發布。Log4j是一個開發框架,允許開發人員在他們的Java應用程序中添加錯誤及事件日志。

該漏洞允許威脅者創建特殊的 JNDI 字符串,當 Log4j 讀取這些字符串時,會導致平臺連接到 URL 并在其中執行代碼。這使得攻擊者可以很容易地檢測到易受攻擊的設備,繼而執行由遠程站點或通過Base64 編碼字符串提供的代碼。

雖然這個漏洞在Log4j 2.15.0版本中得到修復,甚至在Log4j 2.16.0中進一步收緊,但它正被威脅者廣泛利用來安裝各種惡意軟件,包括比特幣礦工、僵尸網絡,Cobalt Strike信標等。

首次利用Log4j安裝勒索軟件

12月13日,BitDefender報告稱,他們發現首個勒索軟件家族是通過 Log4Shell 漏洞直接安裝的。

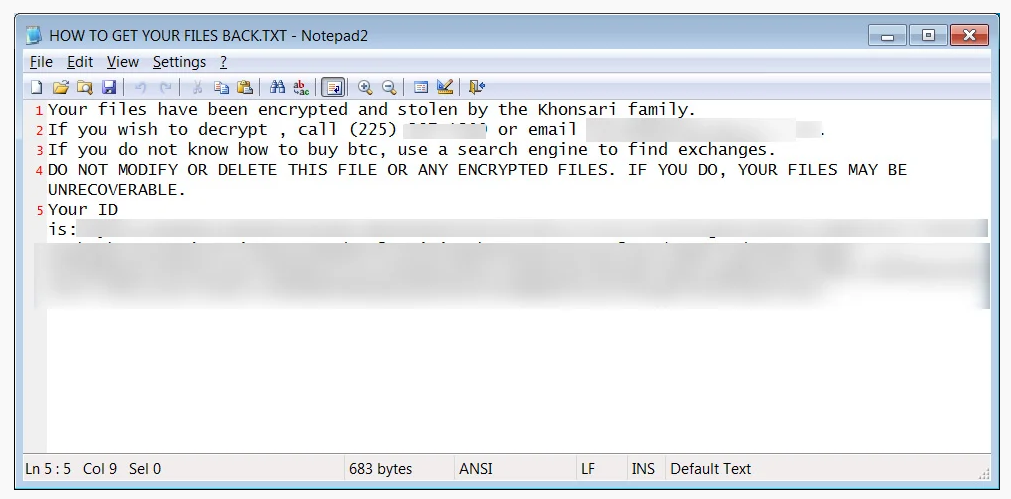

該漏洞利用程序從hxxp://3.145.115[.]94/Main.class 下載一個 Java 類,由 Log4j 應用程序加載和執行。一旦加載,它將從同一服務器下載一個.NET二進制文件,以安裝新的勒索軟件“Khonsari”。這個名字也被用作加密文件的擴展名和勒索信,如下所示。

Khonsari 贖金票據(來源:BleepingComputer)

在后來的攻擊中,BitDefender 注意到,該威脅攻擊者使用相同的服務器來分發 Orcus 遠程訪問木馬。

可能是一個“擦邊球”勒索軟件專家 Michael Gillespie 分析稱,Khonsari 使用了有效的加密并且是安全的,這意味著不可能免費恢復文件。然而,奇怪的是,贖金票據并未署明向誰支付贖金。

Emsisoft 分析師Brett Callow指出,該勒索軟件是以路易斯安那州一家古董店老板的名字命名的,并使用了該老板的聯系信息,而不是威脅者。因此,尚不清楚此人是勒索軟件攻擊的實際受害者還是被列為的“誘餌”。

不管是什么原因,由于它不包含威脅者的具體聯系方式,我們認為這是一個“擦邊球”而不是勒索軟件。

但是,基于微軟已經觀察到用于部署 Cobalt Strike 信標的漏洞,因此,更高級的勒索軟件操作可能已經在使用該漏洞作為其攻擊的一部分。

新聞名稱:新的勒索軟件正被部署在Log4Shell攻擊中

文章分享:http://m.2m8n56k.cn/news4/201754.html

成都網站建設公司_創新互聯,為您提供App開發、軟件開發、微信小程序、網站收錄、外貿網站建設、動態網站

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:[email protected]。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

猜你還喜歡下面的內容

- 云鎖提示服務器不在線(離線)的原因及解決辦法 2022-10-04

- 如何使私有云轉向公共云消費模式 2022-10-04

- 流媒體服務器可以應用在那些場景中? 2022-10-04

- 怎樣判斷瀏覽器瀏覽器ssl證書是不是生效了? 2022-10-04

- ssl證書多少錢才是合理的,申請的機構是什么 2022-10-04

- 云計算托管數據庫的成本和性能效率 2022-10-04

- 靠譜云服務商要怎么衡量呢? 2022-10-04

- 多個域名能否用一個SSL證書,域名證書有什么用? 2022-10-04

- 邊緣計算賦能智慧城市:機遇與挑戰 2022-10-04

- ssl證書導出格式怎么選ssl證書格式 2022-10-04

- 程序員必備的21款工具與編程靈感 2022-10-04

- 服務器之家淺談VPS服務器租用有哪些好處? 2022-10-04

- 云計算事件響應優秀實踐 2022-10-04

- 服務器該選擇Windows系統還是Linux系統? 2022-10-04

- 服務器租用更換IP要怎么操作? 2022-10-04

- 個人搭建網站的服務器選擇方法 2022-10-04

- 數據中心機器人的下一步是什么? 2022-10-04

- https證書含有的信息包括哪些 2022-10-04

- 驗證https證書失敗還能訪問嗎? 2022-10-04